Ingenieurs van het Southwest Research Institute hebben kwetsbaarheden op het gebied van cyberbeveiliging ontdekt bij elektrische voertuigen (EV’s) die gebruikmaken van gelijkstroom-snellaadsystemen. De hoogspanningstechnologie vertrouwt op PLC-technologie (Power Line Communication) om smart-grid gegevens te verzenden tussen voertuigen en oplaadapparatuur.

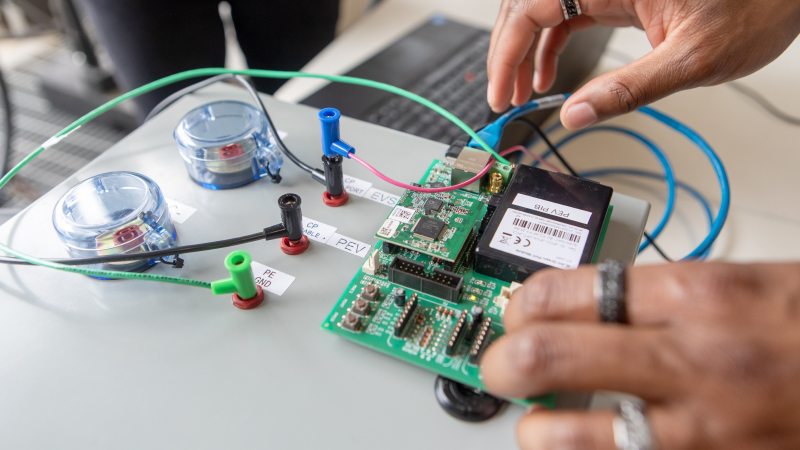

In een laboratorium maakte het SwRI-team gebruik van kwetsbaarheden in de PLC-laag om toegang te krijgen tot netwerksleutels en digitale adressen op zowel de oplader als het voertuig.

“Door onze penetratietests ontdekten we dat de PLC-laag slecht beveiligd was en dat er geen encryptie was tussen het voertuig en de laders”, aldus Katherine Kozan, een ingenieur die het project leidde voor de afdeling High Reliability Systems van SwRI. Het team vond tijdens het testen onveilige sleutelgeneratie op oudere chips, wat door online onderzoek werd bevestigd als een bekend probleem.

Het onderzoek maakt deel uit van SwRI’s voortdurende inspanningen om de mobiliteitssector en de overheid te helpen bij het verbeteren van de cyberbeveiliging in de auto, die zich uitstrekt over ingebedde auto-computers en smart-grid infrastructuur. Het bouwt voort op een project uit 2020 waarbij SwRI een J1772-lader hackte en het laadproces verstoorde met een in het lab gebouwd spoofing-apparaat.

V2G ISO 15118

In het laatste project onderzocht SwRI V2G-laadtechnologieën (vehicle-to-grid) die voldoen aan de ISO 15118-specificaties voor communicatie tussen EV’s en EVSE’s (electric vehicle supply equipment) om de overdracht van elektrische energie te ondersteunen.

“Naarmate het elektriciteitsnet evolueert om meer EV’s op te nemen, moeten we onze kritieke netwerkinfrastructuur beschermen tegen cyberaanvallen en tegelijkertijd de betalingen voor het opladen van EV’s veiligstellen,” zegt Vic Murray, assistent-directeur van de afdeling High Reliability Systems van SwRI. “Ons onderzoek vond ruimte voor verbeteringen.”

Het SwRI-team ontwikkelde een adversary-in-the-middle (AitM) apparaat met gespecialiseerde software en een aangepaste gecombineerde interface voor het oplaadsysteem. Met de AitM konden testers het verkeer tussen EV’s en EVSE’s afluisteren voor gegevensverzameling, analyse en mogelijke aanvallen. Door de media access control adressen van de EV en EVSE te achterhalen, identificeerde het team de netwerklidmaatschapsleutel waarmee apparaten zich bij een netwerk kunnen aansluiten en het verkeer kunnen afluisteren.

“Het toevoegen van encryptie aan de netwerklidmaatschapsleutel zou een belangrijke eerste stap zijn in het beveiligen van het V2G-laadproces,” zei FJ Olugbodi, een SwRI-ingenieur die meewerkte aan het project. “Als netwerktoegang wordt verleend door onveilige directe toegangssleutels, kunnen de niet-vluchtige geheugenregio’s op apparaten met PLC gemakkelijk worden achterhaald en geherprogrammeerd. Dit zet de deur open voor destructieve aanvallen zoals beschadiging van de firmware.”

Versleuteling uitdagend

Het versleutelen van ingebedde systemen in voertuigen brengt echter verschillende uitdagingen met zich mee. Zo kunnen toegevoegde lagen van versleuteling en authenticatie zelfs een veiligheidsrisico vormen. Een mislukte authenticatie of decryptie kan de functionaliteit of prestaties van een voertuig onderbreken.

SwRI heeft een zero-trust architectuur ontwikkeld die deze en andere uitdagingen kan aanpakken. Het verbindt verschillende ingebedde systemen met behulp van één enkel cyberbeveiligingsprotocol. Toekomstig onderzoek naar cyberbeveiliging in EV’s van SwRI zal zero-trust systemen testen voor PLC en andere netwerklagen.

“Cyberbeveiliging in de auto-industrie kent vele lagen van complexiteit, maar we zijn enthousiast over deze nieuwe technieken om kwetsbaarheden te identificeren en aan te pakken,” zegt Cameron Mott, een SwRI-manager die leiding geeft aan SwRI’s onderzoek naar cyberbeveiliging in de auto-industrie.